Inden for netværkssikkerhed spiller Intrusion Detection System (IDS) og Intrusion Prevention System (IPS) en nøglerolle. Denne artikel vil undersøge deres definitioner, roller, forskelle og anvendelsesscenarier i dybden.

Hvad er IDS (Intrusion Detection System)?

Definition af IDS

Intrusion Detection System er et sikkerhedsværktøj, der overvåger og analyserer netværkstrafik for at identificere mulige ondsindede aktiviteter eller angreb. Det søger efter signaturer, der matcher kendte angrebsmønstre, ved at undersøge netværkstrafik, systemlogfiler og andre relevante oplysninger.

Sådan fungerer IDS

IDS fungerer primært på følgende måder:

SignaturdetektionIDS bruger en foruddefineret signatur af angrebsmønstre til matchning, svarende til virusscannere til at detektere vira. IDS udløser en advarsel, når trafikken indeholder funktioner, der matcher disse signaturer.

AnomalidetektionIDS overvåger en basislinje for normal netværksaktivitet og udløser advarsler, når den registrerer mønstre, der afviger væsentligt fra normal adfærd. Dette hjælper med at identificere ukendte eller nye angreb.

ProtokolanalyseIDS analyserer brugen af netværksprotokoller og registrerer adfærd, der ikke overholder standardprotokoller, og identificerer dermed mulige angreb.

Typer af IDS

Afhængigt af hvor de anvendes, kan IDS opdeles i to hovedtyper:

Netværks-ID'er (NIDS)Implementeret i et netværk for at overvåge al trafik, der flyder gennem netværket. Den kan detektere angreb på både netværks- og transportlag.

Værts-ID'er (HIDS)Implementeret på en enkelt vært for at overvåge systemaktivitet på den pågældende vært. Den er mere fokuseret på at detektere angreb på værtsniveau, såsom malware og unormal brugeradfærd.

Hvad er IPS (Intrusion Prevention System)?

Definition af IPS

Indtrængningsforebyggende systemer er sikkerhedsværktøjer, der tager proaktive foranstaltninger for at stoppe eller forsvare sig mod potentielle angreb efter at have opdaget dem. Sammenlignet med IDS er IPS ikke kun et værktøj til overvågning og alarmering, men også et værktøj, der aktivt kan gribe ind og forhindre potentielle trusler.

Sådan fungerer IPS

IPS beskytter systemet ved aktivt at blokere ondsindet trafik, der flyder gennem netværket. Dets primære arbejdsprincip omfatter:

Blokering af angrebstrafikNår IPS registrerer potentiel angrebstrafik, kan den straks træffe foranstaltninger for at forhindre denne trafik i at komme ind i netværket. Dette hjælper med at forhindre yderligere spredning af angrebet.

Nulstilling af forbindelsestilstandenIPS kan nulstille forbindelsestilstanden forbundet med et potentielt angreb, hvilket tvinger angriberen til at genetablere forbindelsen og dermed afbryde angrebet.

Ændring af firewallreglerIPS kan dynamisk ændre firewallregler for at blokere eller tillade bestemte typer trafik at tilpasse sig trusselssituationer i realtid.

Typer af IPS

I lighed med IDS kan IPS opdeles i to hovedtyper:

Netværks-IPS (NIPS)Implementeret i et netværk for at overvåge og forsvare mod angreb i hele netværket. Den kan forsvare mod angreb på netværks- og transportlaget.

Værts-IPS (HIPS)Implementeret på en enkelt vært for at give mere præcist forsvar, primært brugt til at beskytte mod angreb på værtsniveau såsom malware og exploits.

Hvad er forskellen mellem et system til registrering af indtrængen (IDS) og et system til forebyggelse af indtrængen (IPS)?

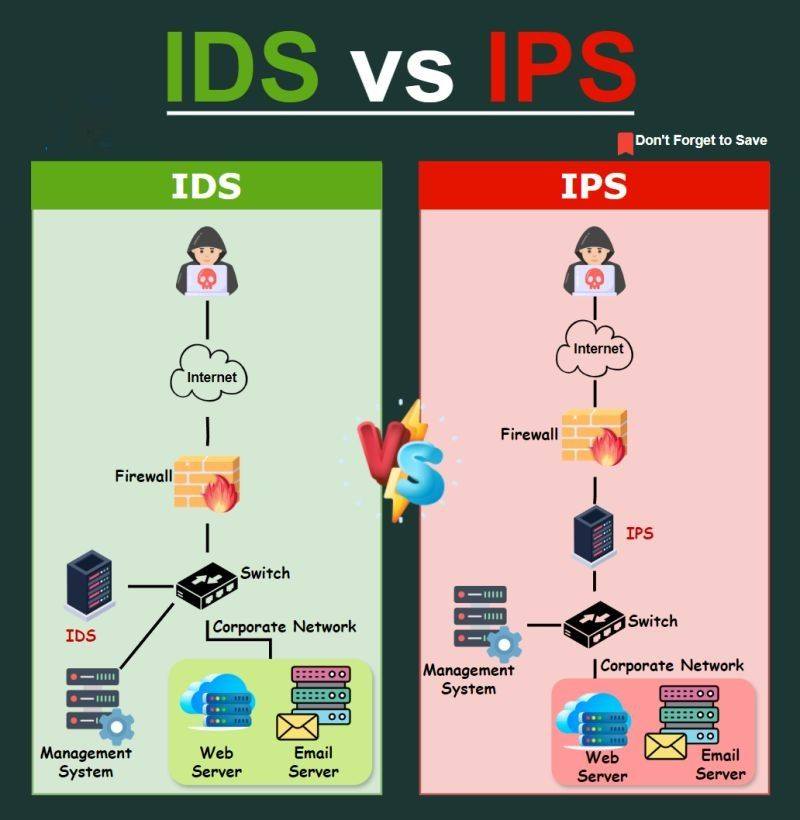

Forskellige måder at arbejde på

IDS er et passivt overvågningssystem, der primært bruges til detektion og alarm. I modsætning hertil er IPS proaktivt og i stand til at træffe foranstaltninger for at forsvare sig mod potentielle angreb.

Risiko- og effektsammenligning

På grund af IDS' passive natur kan det føre til fejl eller falske positive resultater, mens IPS' aktive forsvar kan føre til egen ild. Der er behov for at afbalancere risiko og effektivitet, når man bruger begge systemer.

Forskelle i implementering og konfiguration

IDS er normalt fleksibelt og kan implementeres på forskellige steder i netværket. I modsætning hertil kræver implementering og konfiguration af IPS mere omhyggelig planlægning for at undgå interferens med normal trafik.

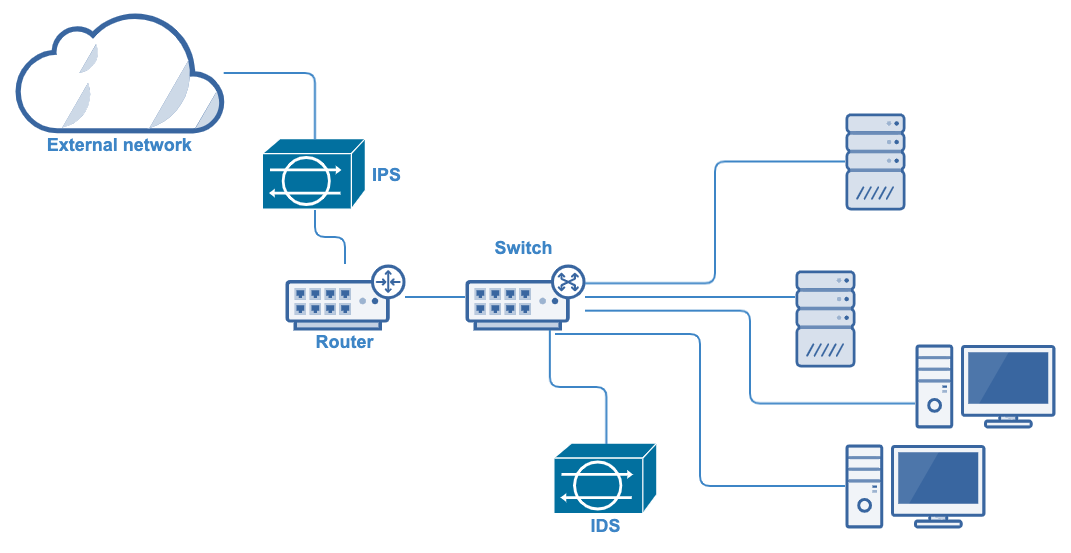

Integreret anvendelse af IDS og IPS

IDS og IPS supplerer hinanden, hvor IDS overvåger og giver advarsler, og IPS træffer proaktive forsvarsforanstaltninger, når det er nødvendigt. Kombinationen af dem kan danne en mere omfattende forsvarslinje for netværkssikkerhed.

Det er vigtigt regelmæssigt at opdatere regler, signaturer og trusselsinformation for IDS og IPS. Cybertrusler udvikler sig konstant, og rettidige opdateringer kan forbedre systemets evne til at identificere nye trusler.

Det er afgørende at skræddersy reglerne for IDS og IPS til det specifikke netværksmiljø og organisationens krav. Ved at tilpasse reglerne kan systemets nøjagtighed forbedres, og falske positiver og skader fra brugerne kan reduceres.

IDS og IPS skal kunne reagere på potentielle trusler i realtid. En hurtig og præcis reaktion er med til at afskrække angribere fra at forårsage mere skade på netværket.

Kontinuerlig overvågning af netværkstrafik og forståelse af normale trafikmønstre kan bidrage til at forbedre IDS' evne til at opdage anomali og reducere risikoen for falske positiver.

Find rigtigtNetværkspakkemæglerat arbejde med dit IDS (Intrusion Detection System)

Find rigtigtInline bypass-tapkontaktat arbejde med dit IPS (Intrusion Prevention System)

Opslagstidspunkt: 26. september 2024