Indbrudsdetekteringssystem (IDS)er ligesom spejderen i netværket, er kernefunktionen at finde indtrængningsadfærden og sende en alarm. Ved at overvåge netværkstrafik eller værtsadfærd i realtid sammenligner den det forudindstillede "angrebssignaturbibliotek" (såsom kendt viruskode, hackerangrebsmønster) med "normal adfærdsbaseline" (såsom normal adgangsfrekvens, datatransmissionsformat) og udløser straks en alarm og registrerer en detaljeret log, når en anomali findes. For eksempel, når en enhed ofte forsøger at brute force knække serveradgangskoden, vil IDS identificere dette unormale loginmønster, hurtigt sende advarselsoplysninger til administratoren og gemme nøglebeviser såsom angrebets IP-adresse og antallet af forsøg på at yde support til efterfølgende sporbarhed.

I henhold til implementeringsplaceringen kan IDS hovedsageligt opdeles i to kategorier. Netværks-ID'er (NIDS) implementeres på centrale noder i netværket (f.eks. gateways, switches) for at overvåge trafikken i hele netværkssegmentet og registrere angrebsadfærd på tværs af enheder. Mainframe-ID'er (HIDS) installeres på en enkelt server eller terminal og fokuserer på at overvåge en specifik værts adfærd, såsom filændring, procesopstart, portbelægning osv., hvilket præcist kan registrere indtrængen for en enkelt enhed. En e-handelsplatform fandt engang unormal datastrøm gennem NIDS -- et stort antal brugeroplysninger blev downloadet i bulk via ukendte IP-adresser. Efter rettidig advarsel låste det tekniske team hurtigt sårbarheden og undgik datalækageulykker.

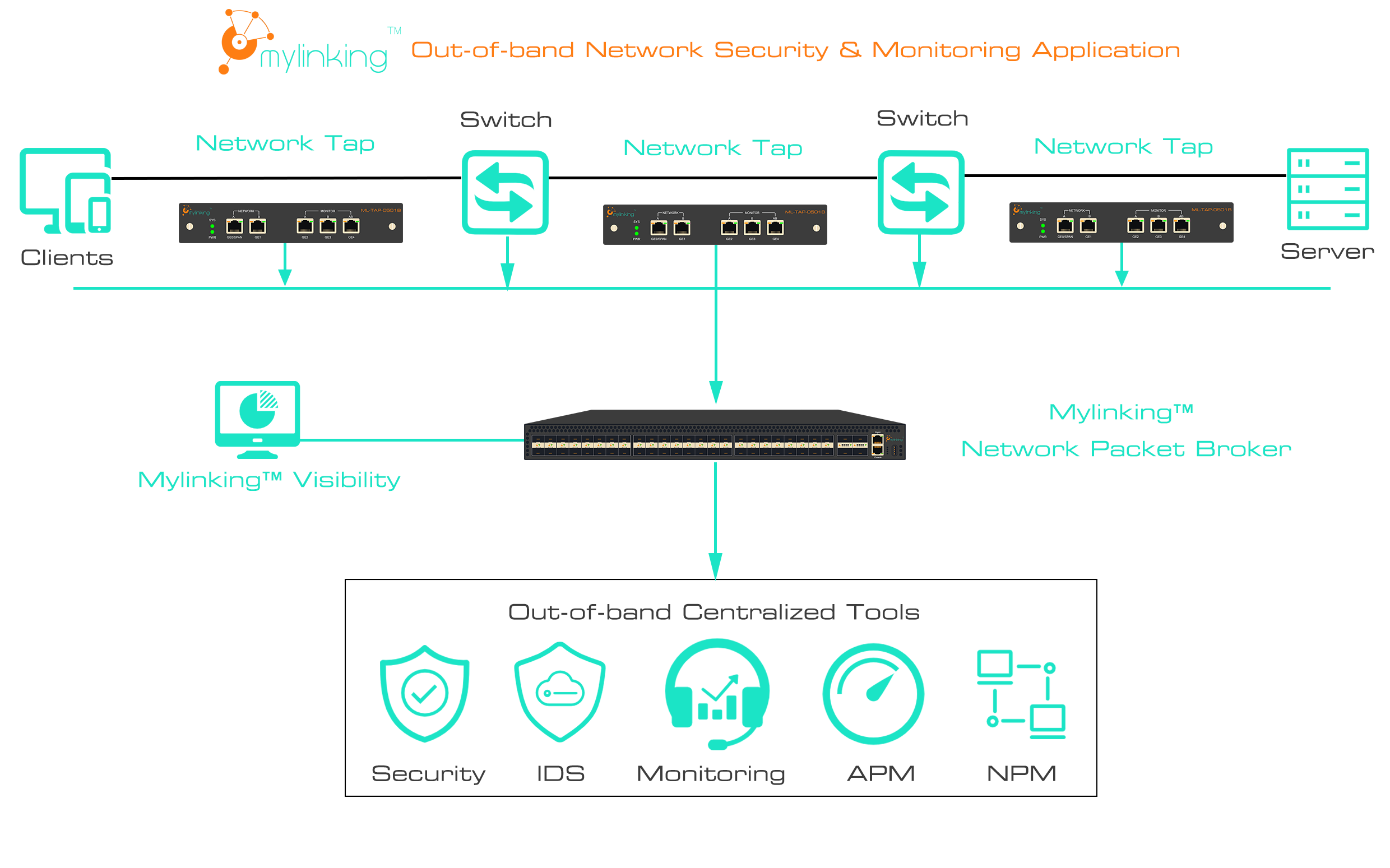

Mylinking™ Network Packet Brokers-applikation i Intrusion Detection System (IDS)

System til forebyggelse af indtrængen (IPS)er "vogter" i netværket, hvilket øger evnen til aktivt at opsnappe angreb baseret på IDS' detektionsfunktion. Når der detekteres ondsindet trafik, kan den udføre blokeringsoperationer i realtid, såsom at afbryde unormale forbindelser, droppe ondsindede pakker, blokere angrebets IP-adresser osv., uden at vente på administratorens indgriben. For eksempel, når IPS identificerer transmissionen af en e-mailvedhæftning med karakteristika som en ransomware-virus, vil den straks opsnappe e-mailen for at forhindre virussen i at komme ind i det interne netværk. I tilfælde af DDoS-angreb kan den filtrere et stort antal falske anmodninger fra og sikre serverens normale drift.

IPS' forsvarskapacitet er baseret på en "realtidsresponsmekanisme" og et "intelligent opgraderingssystem". Moderne IPS opdaterer regelmæssigt angrebssignaturdatabasen for at synkronisere de nyeste hackerangrebsmetoder. Nogle avancerede produkter understøtter også "adfærdsanalyse og -læring", som automatisk kan identificere nye og ukendte angreb (såsom zero-day exploits). Et IPS-system, der bruges af en finansiel institution, fandt og blokerede et SQL-injektionsangreb ved hjælp af en ikke-offentliggjort sårbarhed ved at analysere den unormale databaseforespørgselsfrekvens og dermed forhindre manipulation af centrale transaktionsdata.

Selvom IDS og IPS har lignende funktioner, er der vigtige forskelle: Fra et rolleperspektiv er IDS "passiv overvågning + alarmering" og griber ikke direkte ind i netværkstrafikken. Det er velegnet til scenarier, der kræver en fuld revision, men ikke ønsker at påvirke tjenesten. IPS står for "aktiv forsvar + intermission" og kan opfange angreb i realtid, men det skal sikres, at det ikke fejlvurderer normal trafik (falske positiver kan forårsage serviceforstyrrelser). I praktiske anvendelser "samarbejder" de ofte -- IDS er ansvarlig for at overvåge og opbevare bevismateriale omfattende for at supplere angrebssignaturer for IPS. IPS er ansvarlig for realtidsopfangning, forsvarstrusler, reduktion af tab forårsaget af angreb og dannelse af en komplet sikkerhedslukket sløjfe af "detektion-forsvar-sporbarhed".

IDS/IPS spiller en vigtig rolle i forskellige scenarier: i hjemmenetværk kan simple IPS-funktioner, såsom angrebsaflytning indbygget i routere, forsvare mod almindelige portscanninger og ondsindede links. I virksomhedsnetværket er det nødvendigt at implementere professionelle IDS/IPS-enheder for at beskytte interne servere og databaser mod målrettede angreb. I cloud computing-scenarier kan cloud-native IDS/IPS tilpasse sig elastisk skalerbare cloud-servere for at detektere unormal trafik på tværs af lejere. Med den løbende opgradering af hackerangrebsmetoder udvikler IDS/IPS sig også i retning af "AI intelligent analyse" og "multidimensionel korrelationsdetektion", hvilket yderligere forbedrer forsvarets nøjagtighed og responshastighed for netværkssikkerhed.

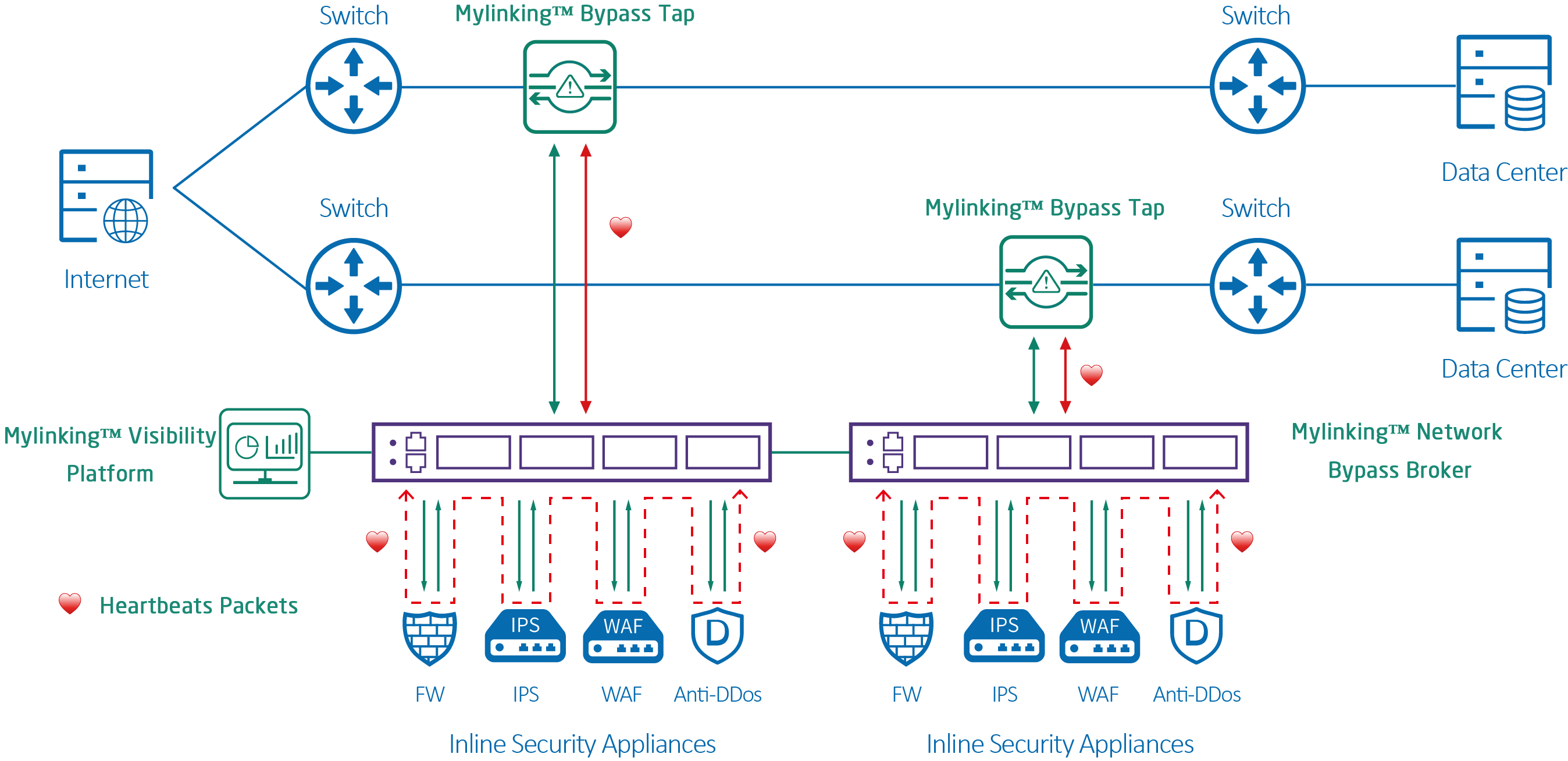

Mylinking™ Network Packet Brokers-applikation i Intrusion Prevention System (IPS)

Opslagstidspunkt: 22. oktober 2025