I moderne netværksarkitektur er VLAN (Virtual Local Area Network) og VXLAN (Virtual Extended Local Area Network) de to mest almindelige netværksvirtualiseringsteknologier. De kan virke ens, men der er faktisk en række vigtige forskelle.

VLAN (Virtuelt lokalnetværk)

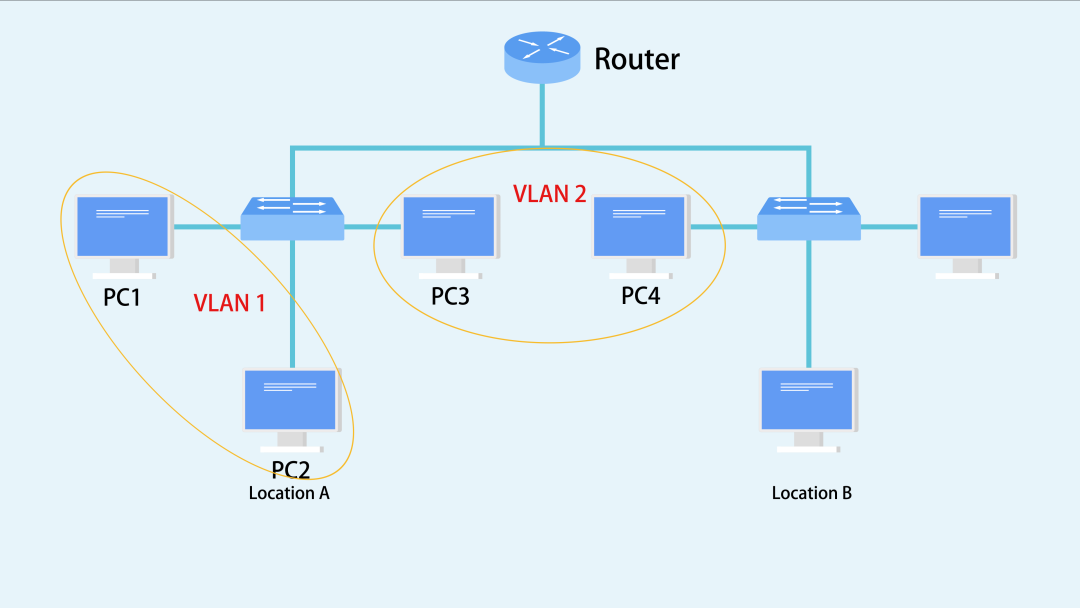

VLAN er en forkortelse for Virtual Local Area Network (Virtual Local Area Network). Det er en teknik, der opdeler de fysiske enheder i et LAN i flere undernet i henhold til logiske relationer. VLAN er konfigureret på netværksswitche til at opdele netværksenheder i forskellige logiske grupper. Selvom disse enheder kan være fysisk placeret forskellige steder, gør VLAN det muligt for dem logisk at tilhøre det samme netværk, hvilket muliggør fleksibel administration og isolering.

Kernen i VLAN-teknologi ligger i opdelingen af switchporte. Switche styrer trafik baseret på VLAN ID (VLAN-identifikator). VLAN-id'er spænder fra 1 til 4095 og er typisk 12 binære cifre (dvs. området fra 0 til 4095), hvilket betyder, at en switch kan understøtte op til 4.096 VLAN'er.

Arbejdsgang

○ VLAN-identifikation: Når en pakke kommer ind i en switch, beslutter switchen, hvilket VLAN pakken skal videresendes til, baseret på VLAN-ID-oplysningerne i pakken. Typisk bruges IEEE 802.1Q-protokollen til at VLAN-mærke datarammen.

○ VLAN Broadcast Domain: Hvert VLAN er et uafhængigt broadcast-domæne. Selv hvis flere VLAN'er er på den samme fysiske switch, er deres broadcasts isoleret fra hinanden, hvilket reducerer unødvendig broadcast-trafik.

○ Datavideresendelse: Switchen videresender datapakken til den tilsvarende port i henhold til de forskellige VLAN-tags. Hvis enhederne mellem forskellige VLAN'er skal kommunikere, skal de videresendes via lag 3-enheder, såsom routere.

Forestil dig, at du har en virksomhed med flere afdelinger, der hver især bruger et forskelligt VLAN. Med switchen kan du opdele alle enheder i finansafdelingen i VLAN 10, dem i salgsafdelingen i VLAN 20, og dem i den tekniske afdeling i VLAN 30. På denne måde er netværket mellem afdelingerne fuldstændig isoleret.

Fordele

○ Forbedret sikkerhed: VLAN kan effektivt forhindre uautoriseret adgang mellem forskellige VLAN'er ved at opdele forskellige tjenester i forskellige netværk.

○ Netværkstrafikstyring: Ved at allokere VLAN'er kan broadcast-storms undgås, og netværket kan blive mere effektivt. Broadcast-pakker vil kun blive spredt inden for VLAN'et, hvilket reducerer båndbreddeforbruget.

○ Netværksfleksibilitet: VLAN kan fleksibelt opdele netværket i henhold til forretningsbehov. For eksempel kan enheder i finansafdelingen tildeles det samme VLAN, selvom de fysisk er placeret på forskellige etager.

Begrænsninger

○ Begrænset skalerbarhed: Da VLan'er er afhængige af traditionelle switche og understøtter op til 4096 VLan'er, kan dette blive en flaskehals for store netværk eller virtualiserede miljøer i stor skala.

○ Problem med forbindelse på tværs af domæner: VLAN er et lokalt netværk, og kommunikation på tværs af VLAN skal udføres via en trelags switch eller router, hvilket kan øge netværkets kompleksitet.

Applikationsscenarie

○ Isolering og sikkerhed i virksomhedsnetværk: VLAN'er bruges i vid udstrækning i virksomhedsnetværk, især i store organisationer eller tværfaglige miljøer. Netværkets sikkerhed og adgangskontrol kan sikres ved at opdele forskellige afdelinger eller forretningssystemer via VLAN. For eksempel vil finansafdelingen ofte være i et andet VLAN end R&D-afdelingen for at undgå uautoriseret adgang.

○ Reducer broadcast storm: VLAN hjælper med at begrænse broadcast-trafik. Normalt vil broadcast-pakkerne blive spredt over hele netværket, men i VLAN-miljøet vil broadcast-trafikken kun blive spredt inden for VLAN'et, hvilket effektivt reducerer netværksbelastningen forårsaget af broadcast storm.

○ Lille eller mellemstort lokalnetværk: For nogle små og mellemstore virksomheder tilbyder VLAN en enkel og effektiv måde at opbygge et logisk isoleret netværk, hvilket gør netværksadministration mere fleksibel.

VXLAN (Virtuelt udvidet lokalnetværk)

VXLAN (Virtual Extensible LAN) er en ny teknologi, der foreslås til at løse begrænsningerne ved traditionelle VLAN i store datacentre og virtualiseringsmiljøer. Den bruger indkapslingsteknologi til at overføre lag 2 (L2) datapakker gennem det eksisterende lag 3 (L3) netværk, hvilket bryder med skalerbarhedsbegrænsningen ved VLAN.

Gennem tunnelteknologi og indkapslingsmekanisme "indpakker" VXLAN de originale lag 2-datapakker i lag 3 IP-datapakker, så datapakkerne kan transmitteres i det eksisterende IP-netværk. Kernen i VXLAN ligger i dens indkapslings- og afindkapslingsmekanisme, det vil sige, at den traditionelle L2-dataramme er indkapslet af UDP-protokollen og transmitteret via IP-netværket.

Arbejdsgang

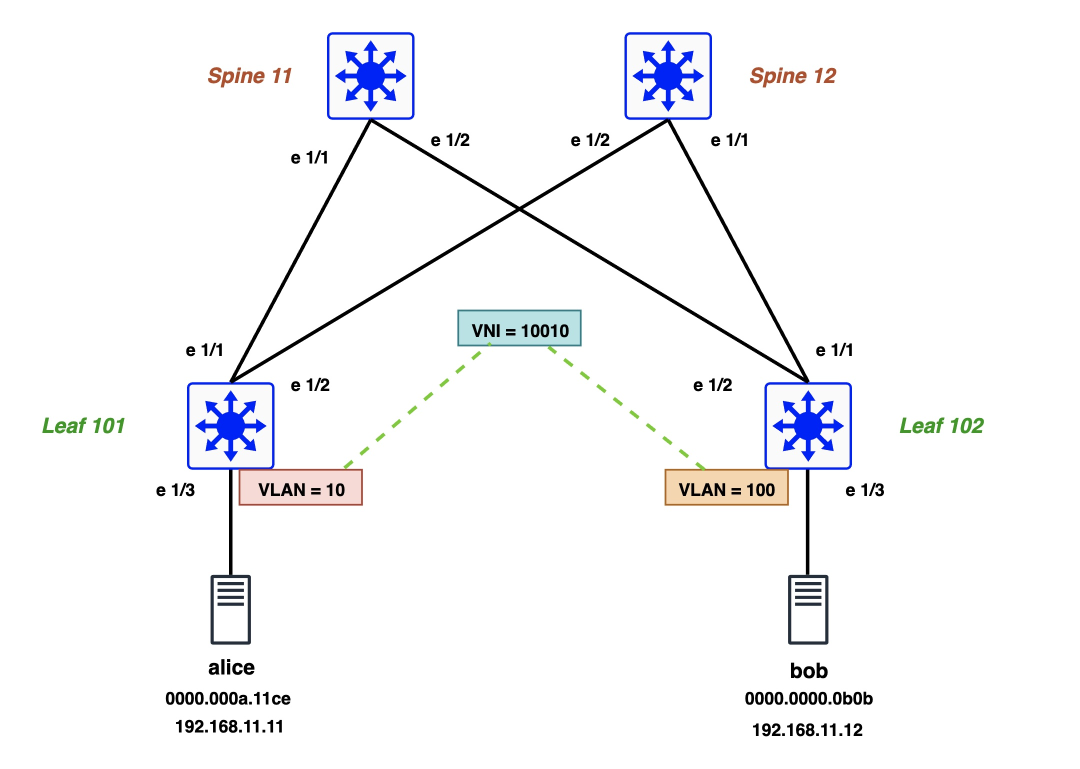

○ VXLAN Header-indkapsling: I implementeringen af VXLAN vil hver lag 2-pakke blive indkapslet som en UDP-pakke. VXLAN-indkapslingen inkluderer: VXLAN-netværksidentifikator (VNI), UDP-header, IP-header og andre oplysninger.

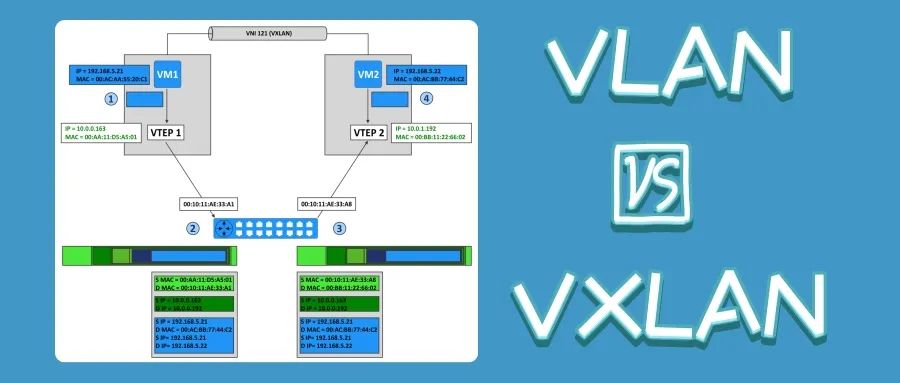

○ Tunnel Terminal (VTEP): VXLAN bruger tunnelteknologi, og pakker indkapsles og dekapsles via et par VTEP-enheder. VTEP, VXLAN Tunnel Endpoint, er broen, der forbinder VLAN og VXLAN. VTEP indkapsler de modtagne L2-pakker som VXLAN-pakker og sender dem til destinations-VTEP, som igen dekapslerer de indkapslede pakker til de originale L2-pakker.

○ Indkapslingsproces for VXLAN: Efter at VXLAN-headeren er knyttet til den originale datapakke, vil datapakken blive transmitteret til destinations-VTEP'en via IP-netværket. Destinations-VTEP'en dekapsulerer pakken og videresender den til den korrekte modtager baseret på VNI-informationen.

Fordele

○ Skalerbar: VXLAN understøtter op til 16 millioner virtuelle netværk (VNI), hvilket er langt mere end VLAN's 4096 identifikatorer, hvilket gør det ideelt til store datacentre og cloud-miljøer.

○ Understøttelse af tværgående datacentre: VXLAN kan udvide det virtuelle netværk mellem flere datacentre på forskellige geografiske steder, hvilket bryder begrænsningerne ved traditionelle VLAN og er velegnet til moderne cloud computing- og virtualiseringsmiljøer.

○ Forenkling af datacenternetværk: Gennem VXLAN kan hardwareenheder fra forskellige producenter være interoperable, understøtte miljøer med flere lejere og forenkle netværksdesignet af store datacentre.

Begrænsninger

○ Høj kompleksitet: Konfigurationen af VXLAN er relativt kompleks og involverer tunnelindkapsling, VTEP-konfiguration osv., hvilket kræver yderligere teknisk staksupport og øger kompleksiteten af drift og vedligeholdelse.

○ Netværkslatenstid: På grund af den ekstra behandling, der kræves af indkapsling og afkapsling, kan VXLAN introducere en vis netværkslatenstid, selvom denne latenstid normalt er lille, men stadig skal bemærkes i miljøer med høj ydeevne.

VXLAN-applikationsscenarie

○ Virtualisering af datacenternetværk: VXLAN bruges i vid udstrækning i store datacentre. Servere i datacentret bruger normalt virtualiseringsteknologi. VXLAN kan hjælpe med at oprette et virtuelt netværk mellem forskellige fysiske servere og dermed undgå VLAN'ens begrænsning i skalerbarhed.

○ Cloud-miljø med flere lejere: I en offentlig eller privat cloud kan VXLAN levere et uafhængigt virtuelt netværk til hver lejer og identificere hver lejers virtuelle netværk via VNI. Denne funktion i VXLAN er velegnet til moderne cloud computing og miljøer med flere lejere.

○ Netværksskalering på tværs af datacentre: VXLAN er særligt velegnet til scenarier, hvor virtuelle netværk skal implementeres på tværs af flere datacentre eller geografiske områder. Fordi VXLAN bruger IP-netværk til indkapsling, er det nemt at spænde over forskellige datacentre og geografiske placeringer for at opnå virtuel netværksudvidelse på global skala.

VLAN vs. VxLAN

VLAN og VXLAN er begge netværksvirtualiseringsteknologier, men de er velegnede til forskellige applikationsscenarier. VLAN er velegnet til små eller mellemstore netværksmiljøer og kan give grundlæggende netværksisolering og sikkerhed. Dens styrke ligger i dens enkelhed, nemme konfiguration og brede understøttelse.

VXLAN er en teknologi designet til at håndtere behovet for storstilet netværksudvidelse i moderne datacentre og cloud computing-miljøer. Styrken ved VXLAN ligger i dens evne til at understøtte millioner af virtuelle netværk, hvilket gør den velegnet til implementering af virtualiserede netværk på tværs af datacentre. Den bryder med VLAN's begrænsninger i skalerbarhed og er velegnet til mere komplekst netværksdesign.

Selvom navnet VXLAN ser ud til at være en udvidelsesprotokol til VLAN, har VXLAN faktisk adskilt sig væsentligt fra VLAN ved sin evne til at bygge virtuelle tunneler. De vigtigste forskelle mellem dem er som følger:

Funktion | VLAN | VXLAN |

|---|---|---|

| Standard | IEEE 802.1Q | RFC 7348 (IETF) |

| Lag | Lag 2 (Datalink) | Lag 2 over lag 3 (L2oL3) |

| Indkapsling | 802.1Q Ethernet-header | MAC-i-UDP (indkapslet i IP) |

| ID-størrelse | 12-bit (0-4095 VLAN'er) | 24-bit (16,7 millioner VNI'er) |

| Skalerbarhed | Begrænset (4094 brugbare VLAN'er) | Meget skalerbar (understøtter multi-tenant clouds) |

| Håndtering af udsendelser | Traditionel oversvømmelse (inden for VLAN) | Bruger IP-multicast eller head-end-replikering |

| Overheadomkostninger | Lav (4-byte VLAN-tag) | Høj (~50 bytes: UDP + IP + VXLAN-headere) |

| Trafikisolering | Ja (pr. VLAN) | Ja (pr. VNI) |

| Tunnelgravning | Ingen tunnelering (flad L2) | Bruger VTEP'er (VXLAN Tunnel Endpoints) |

| Brugsscenarier | Små/mellemstore LAN'er, virksomhedsnetværk | Cloud-datacentre, SDN, VMware NSX, Cisco ACI |

| Spanning Tree (STP) afhængighed | Ja (for at forhindre løkker) | Nej (bruger Layer 3-routing, undgår STP-problemer) |

| Hardwaresupport | Understøttes på alle switche | Kræver VXLAN-kompatible switche/NIC'er (eller software-VTEP'er) |

| Mobilitetsstøtte | Begrænset (inden for samme L2-domæne) | Bedre (VM'er kan bevæge sig på tværs af undernet) |

Hvad kan Mylinking™ Network Packet Broker gøre for Network Virtual Technology?

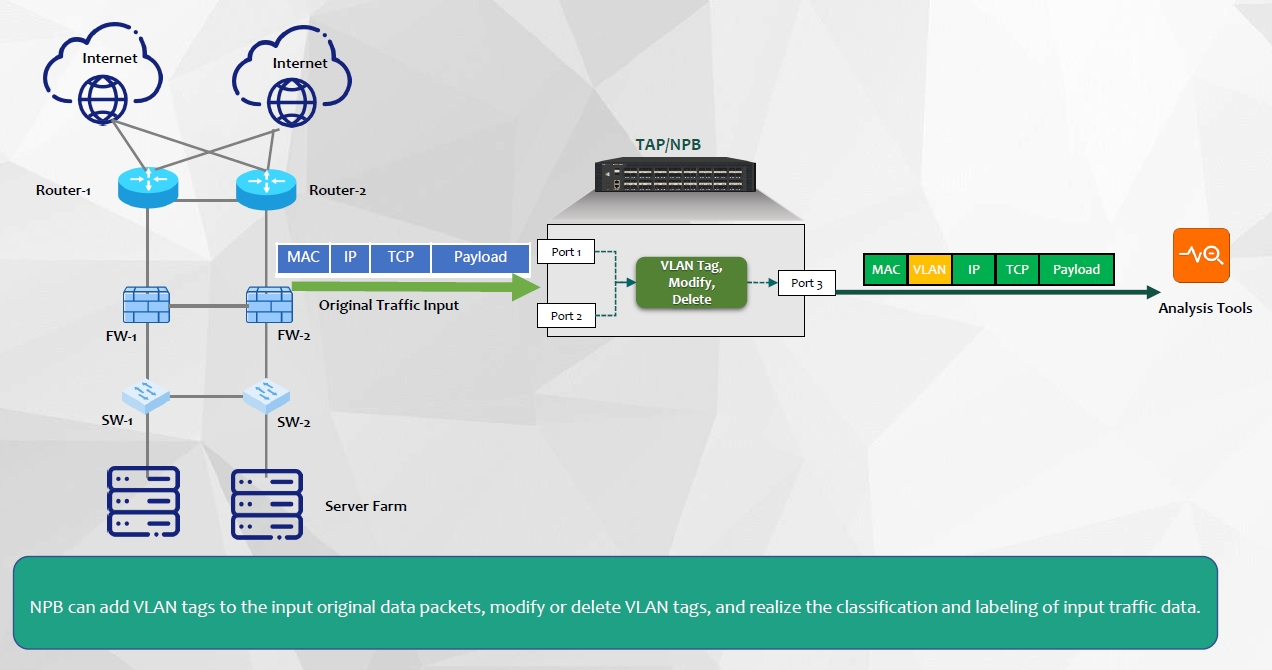

VLAN-tagget, VLAN utagget, VLAN erstattet:

Understøttede matchning af ethvert nøglefelt i de første 128 bytes af en pakke. Brugeren kan tilpasse offset-værdien og nøglefeltlængden og -indholdet samt bestemme trafikoutputpolitikken i henhold til brugerkonfigurationen.

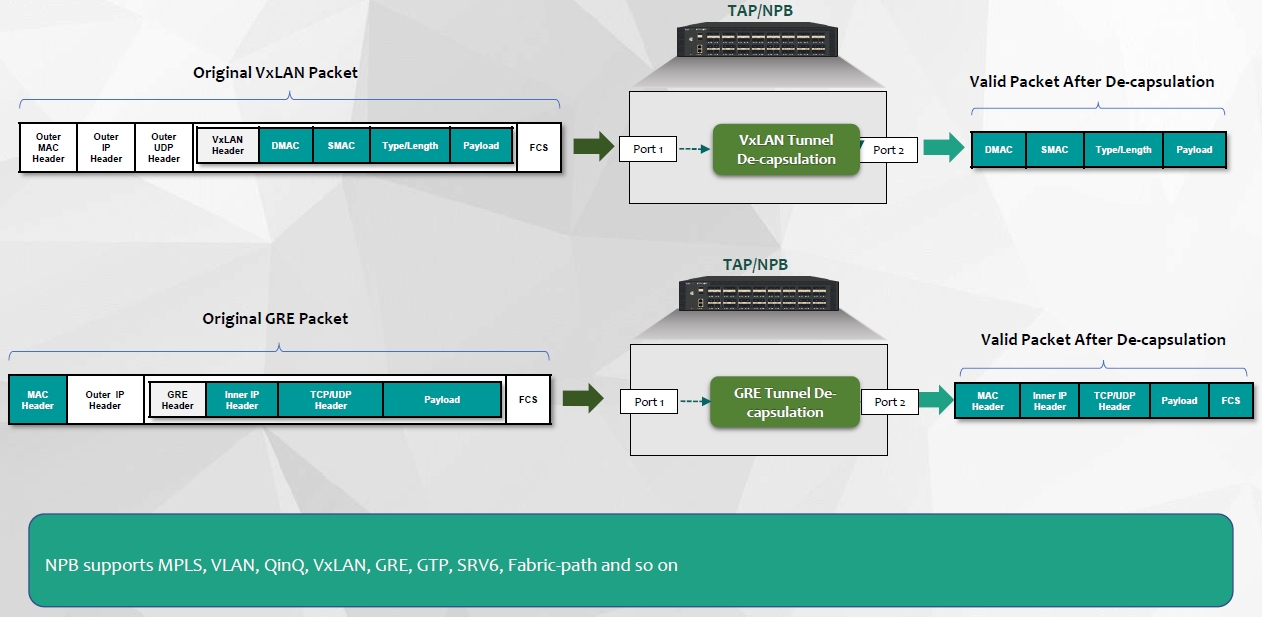

Afisolering af tunnelindkapsling:

Understøttede VxLAN-, VLAN-, GRE-, GTP-, MPLS- og IPIP-headere, der blev fjernet i den originale datapakke og videresendt output.

Identifikation af tunnelprotokol

Understøtter automatisk identifikation af forskellige tunnelprotokoller såsom GTP / GRE / PPTP / L2TP / PPPOE / IPIP. Trafikoutputstrategien kan implementeres i henhold til brugerkonfigurationen i henhold til tunnelens indre eller ydre lag.

Du kan se her for flere detaljer om det relateredeNetværkspakkemægler.

Opslagstidspunkt: 25. juni 2025